EL RANSOMWARE VA TANCAR 2016 AMB 638 MILIONS D’INFECCIONS SEGONS SONICWALL.

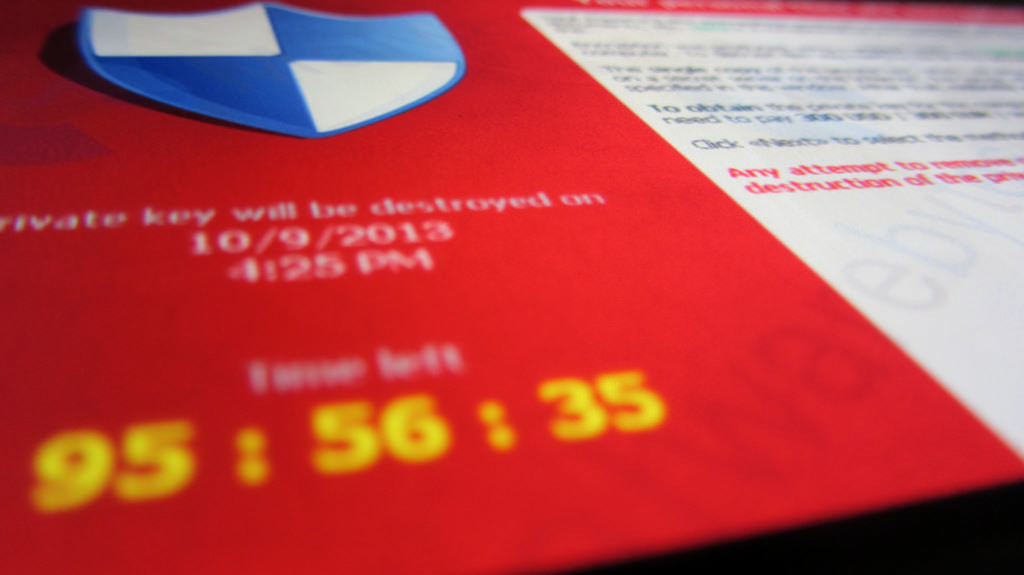

Els Atacs de ransomware a tot tipus de negocis van arribar uns 638 Milions al 2016, el que suposa un increment de 3,8 Milions al respecte a l’any anterior segons ha publicat la signatura d’anàlisi de seguretat de SonicWall. En el seu informe anual de ciberamenaces, l’empresa va dir que el volum del ransomware és cosa que no s’havia vist fins ara, un “creixement meteòric”.

A l’estudi de podem llegir en que el primer trimestre de 2016 es van arribar a pagar 209 Milions de dòlars en concepte de rescats per part de les empreses. Ara bé, si el ransomware ja va ser un problema preocupant durant el 2016, la firma de seguretat confirma una cosa que ja es veia venir: tindrem un 2017 molt mogut, el ransomware seguirà a l’alça, cosa que sembla confirmar des de Kaspersky a l’Informe que van presentar al desembre de l’any passat.

Ja comencem l’any amb notícies sobre ransomware que envia currículums, així com un altre que va atacar el circuit tancat de vídeo de la Policia de Washington DC, i la tendència no deixarà de créixer durant aquest any que pràcticament acabem de Començar.

AQUESTES SON LES ESTADÍSTIQUES D’INFECCIÓ.

El primer gran pic d’infeccions per ransomware va succeir al març de 2016, quan els intents d’atac van saltar de 282.000 a 30 milions al llarg del mes, amb un total de 30,9 milions d’infeccions en el primer trimestre de l’any. La tendència va seguir pujant durant tot l’any passat, tancant amb un total de 266.500.000 d’atacs intentats.

Des SonicWall s’atribueix l’auge del ransomware a la major facilitat d’accés als mercats negres, al que cal sumar el baix cost de conduir una campanya de ransomware, el fàcil que és estendre-la i el risc baix de ser descoberts a què es s’enfronten els cibercriminals:

L’auge del ransomware-as-a-service (RaaS) va fer que fos més fàcil obtenir i desplegar ransomware. Els individus que volien treure profit del ransomware no tenien per què ser programadors experts, només havien de descarregar i desplegar un kit de malware.

En general, els proveïdors de RaaS ofereixen la seva malware gratis, mentre que altres solen cobrar uns 100 dòlars com a tarifa típica. Un altre factor que ha influït ha estat la gran accepció del bitcon (especialment a la Xina), que ha fet que els pagaments siguin més difícils de rastrejar.

Ara comparem les dades amb les del desenvolupador de programari de seguretat. En l’informe de Kaspersky es pot llegir que si bé el RaaS no és una cosa nova, com a model de propagació ha aconseguit molta popularitat. Un dels exemples més notables és el de Petya, que s’instal·lava en el sector d’arrencada del disc dur de la màquina infectada.

Pel que fa al barat que resulta usar-lo, l’informe del fabricant d’antivirus adverteix que els costos d’ús inicials poden ser inferiors a 40 dòlars. D’altra banda, en el seu document revelen que els creadors del malware es porten una comissió per cada setmana d’ús amb èxit. Si per exemple es recapten 125 bitcoins, els creadors de la campanya es quedarien amb uns ingressos el 75% d’aquesta quantitat, mentre que el 25% restant anirien a parar al programador del virus.

INDÚSTRIES I PAÏSOS ATACATS

Els diferents sectors industrials van ser atacats gairebé per igual segons SonicWall, amb la indústria mecànica i l’enginyeria industrial arribant al 15% dels atacs, seguida per les farmacèutiques i els serveis financers amb un 13% i els serveis immobiliaris arribant al 12%.

A nivell geogràfic, les empreses que més probabilitats tenien de ser atacades estaven situades al Regne Unit i EUA, tot i que als Estats Units es va produir el major nombre d’atacs a 2016. Xina, d’altra banda, és el territori menys afectat, probablement a causa de les restriccions al bitcoin ja Tor.

En qualsevol cas, i segons el publicat pel desenvolupador d’antivirus, el bitcoin és una part central de l’economia del ransomware. Les famílies més populars del ransomware segueixen preferint el pagament en bitcoins enfront d’altres mètodes, principalment per l’anonimat que ofereix.

Moltes de les víctimes van triar no fer públics els atacs, si bé van assenyalar bastants bretxes que van rebre atenció per part dels criminals. Tot i que es va pagar el rescat, en alguns casos no es garantia l’accés a les dades. Només un 42% de les víctimes van poder recuperar-los, segons SonicWall.

Segons l’informe de Kaspersky, almenys un de cada cinc negocis que van pagar el rescat no van recuperar les seves dades. I no estem parlant de grans empreses, sinó de PIMES que no tenen un volum de facturació ni de lluny tan voluminós com aquells que sí que cotitzen en borsa, o que tenen presència multinacional.

LOCKY EL REI DEL RANSOMWARE?

El malware més popular a les campanyes conduïdes a 2016 va ser Locky de forma indiscutible, utilitzat en més de 500 milions d’atacs al llarg de l’any. Comparat amb Petya, segon classificat que es va usar en 32 milions d’atacs, la distància és bastant folgada.

La forma d’infecció més comuna usada per Locky era en un correu electrònic disfressat de document de Word, encobert com una factura impagada per part d’un proveïdor. Quan s’obre l’arxiu adjunt, l’usuari rebia l’ordre d’habilitar les macros, el que desencadenava una reacció en cadena que portava al xifrat dels arxius del usuaris i de la petició d’un rescat.

Locky va evolucionar fins a convertir-se en l’amenaça més comú en el món del ransomware durant 2016. Tot i que les coses es van calmar en Nadal, els experts en seguretat informàtica han dit que no mostra senyals de desaparèixer, sinó que més aviat seguirà sent popular.

Comparant les dades amb l’informe de desembre de Kaspersky, i tenint en compte que les dades han estat obtingudes a partir de deteccions realitzades pels seus propis productes, es col·loca a Locky en segona posició just per darrere de CTB-Locker, amb TeslaCrypt en tercera posició.

El teu comentari

Comenta